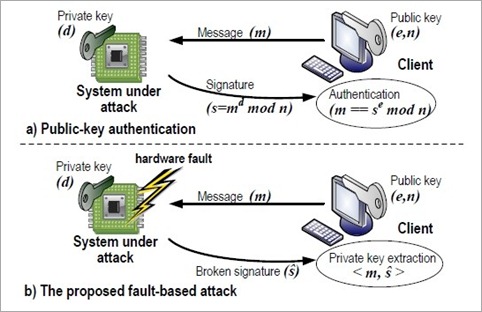

三位在密西根大學的學生於日前發表了一份有關破解 RSA 私鑰的論文,在論文中他們採用錯誤為主 (Fault-based) 的攻擊手法,以運行於 FPGA 上的 Linux 系統在 100 個小時之內成功地破解了 1024-bit 的 RSA 私鑰。Fault-based 的攻擊手法簡單來說就是想辦法讓攻擊目標產生錯誤,進而由攻擊目標的行為或輸出結果來找到隱含的秘密。在這次的攻擊手法中,三位學生利用改變系統電壓的方法,造成處理器運算錯誤而產生錯誤的結果。在收集到足夠的錯誤資料後,就可以利用這些資料進行破解私鑰的攻擊。1024-bit 的 RSA 依舊是目前 SSL 常使用的金鑰長度,不過還好這種攻擊手法需要先能夠取得實體環境的控制能力才行。除了硬體式的攻擊手法外,Fault-based 的攻擊方式也可以是軟體式的,亦即不需要取得實體環境的控制就可以進行攻擊。除此之外,許多攻擊手法也都會利用到 Fault-based 的觀念,想辦法讓系統產生錯誤並加以觀察,以找到可能有效的破壞管道。例如在登入頁面輸入一些特殊字元到使用者的帳號欄位中,觀察系統是否會產生錯誤以及相關的錯誤訊息,以便猜測系統是否存有 SQL Injection 之類的安全漏洞。所以如何做好 Fault Protection,不單只是產品穩定性的議題,同時也是安全性的議題。

相關連結:

沒有留言:

張貼留言