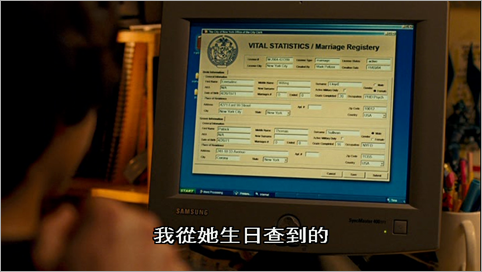

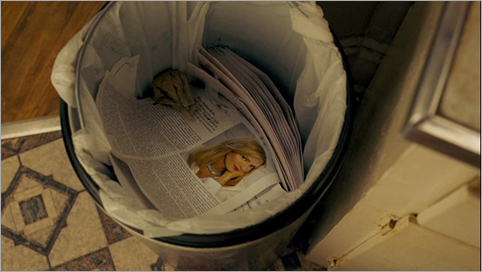

在電影 我的意外老公 中,男主角的未婚妻因為 Callin 到女主角的電台進行愛情諮詢而選擇毀婚。男主角在心懷不滿之下,透過房東兒子的協助,修改女主角的結婚記錄,讓男主角與女主角成了合法夫妻。女主角結婚在即,也因此這項毫無緣由的婚姻記錄可說是打亂了她的一切計畫。就在兩人協調的過程中,男、女主角不自主的產生情愫,甚至女主角後來更決定同樣來個大逃婚。就在一切看似美好的時刻,女主角無意間在垃圾桶內發現男主角之前對她進行調查時所列印的網頁資料,惹得女主角勃然大怒並因此負氣決定回到未婚夫的身邊。

這下不但省了結婚典禮的費用,更不用親自跑一趟戶政事務所辦理登記。

挖掘他人的隱私,就算是親密愛人也免不了要大暴走,男主角瞬間從天堂掉進無邊的地獄。

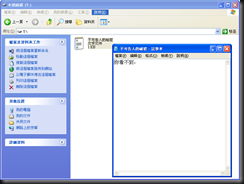

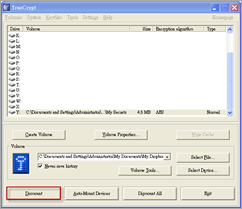

在電影中,女主角雖然不是駭客 (房東的兒子才是),但是在無心之下仍舊在垃圾桶中發現了男主角不可告人的祕密。事實上,從垃圾桶中找尋”寶物”雖然不是一件很有技術性的動作,但是卻是一項存在已久的技巧,甚至還有自己的專業術語,稱之為 Dumpster Diving。根據 80 年代以高超社交工程 (Social Engineering) 手法著稱的駭客 Kevin Mitnick 所言,透過 Dumpster Diving 可以發現很多寶貴的資料,是他很喜歡使用的方法之一。Dumpster Diving 本身正屬於社交工程的手法之一,但是所獲得的資訊卻可以同時用來進行一般性的攻擊 (例如取得系統的帳號/密碼) 或是社交手法的攻擊 (例如取得 IT 部門主管的姓名)。

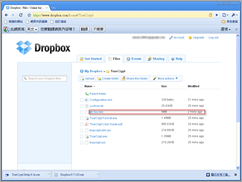

這幾年資料外洩的問題受到很大的重視,尤其在新版個人資料保護法通過後,更讓個人隱私資料的保護成為眾多廠商不得不參與的議題。通常對於資料防護的問題,比較好的解決方案會從資訊生命週期 (Information Life Cycle) 的角度出發。而大多資訊生命週期管理 (ILM, Information Lifecycle Management) 的產品雖然是以此概念為基礎所發展的產品,但是光用 ILM 就想完整解決資料外洩的問題,倒也是不切實際的想法,畢竟 ILM 原先的出發點就不是以安全為主。所以後來有將 DLP 與 ILP (Information Lifecycle Protection) 整合的概念與產品,很可惜的是這樣的產品依舊不是萬能。

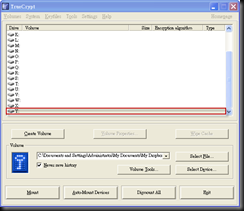

不管是 DLP 或 ILP,技術性的解決方案對於防護資料外洩有兩個比較嚴重的不足之處。其一是所有的資料不一定以數位的形式存在於資訊系統當中。正式 (例如公司的表單) 或非正式 (例如員工個人的備忘錄) 的書面資料、甚至在人的腦袋中,都有可能記載著極為機密的資料。另外一個不足之處就是當資料不再需要時,如何將資料安全地加以銷毀 (Disposal) 通常是 DLP/ILP 所欠缺的考量,甚至是無法有效處理的部份。這兩個不足之處,其實都需要搭配非技術性的控制措施 (通常是管理性的控制措施) 才有可能克服。

此外,市面上還有不少針對安全資料刪除 (Secure Data Disposal) 的產品,強調可以使用各種方便且安全的方式刪除資料。然而這類產品功能再如何強大,終究還是以處理數位形式的資料為主,也因此這類產品與 DLP/ILP 同樣面臨無法處理非數位形式資料的窘境。延伸來看,所有的產品最終只能從技術面來解決問題,然而很多資訊安全的問題卻不是光靠技術性的控制措施就可以加以解決。這是不管您在選擇什麼類型或品牌的產品時,都必須隨時隨地提醒自己注意的盲點。否則,下次就不是在垃圾桶中發現幾張不堪的網頁,而很有可能是滿街飛的處方箋,甚至是在飲水間出現存有客戶關係管理系統 (CRM) 資料庫帳號與密碼的小紙條了。

相關連結: